La cybercriminalité est en hausse depuis des années et ne montre aucun signe de ralentissement. Pour ne rien arranger, l'arrivée de la pandémie COVID-19 en 2020 n'a fait qu'attiser la situation. Ceux qui s'attendaient à être soulagés de la terreur croissante des cyber criminels en 2021 vont être déçus car le nombre d'attaques ne fait qu'augmenter jour après jour. Dans ce contexte, la cyber assurance devient un levier stratégique pour aider les organisations à faire face aux impacts croissants de ces menaces.

Deux méga-failles causées par des tiers en 2020 et découvertes en 2021, après le piratage de la chaîne d'approvisionnement de SolarWinds, ont créé un tsunami croissant de risques liés aux tiers pour les entreprises et les organisations gouvernementales.

Nous venons à peine de franchir le premier trimestre de 2021 et déjà plusieurs cyberattaques de grande ampleur ont fait la une des journaux un peu partout dans le monde. Cyber Cover vous livre son TOP 5 des principales cyberattaques qui ont eu lieu au premier trimestre 2021.

#1 Attaque de la chaîne d'approvisionnement d'Accellion

La violation des données d'Accellion met en évidence le risque lié aux tiers

Le fournisseur de logiciels de sécurité Accellion a été victime d'une brèche dans son outil FTA, brèche qui a permis à de nombreux clients de voir leurs données exposées à des pirates.

Un certain nombre de clients de premier plan ont été touchés, notamment le cabinet d'avocats Jones Day, les magasins Kroger et Shell Oil, ainsi que d'autres institutions gouvernementales et éducatives. Compte tenu de l'objectif du logiciel - stocker des données sensibles pour les clients - ces violations vont certainement causer de lourds dégâts pour les entreprises victimes, et il est probable que d'autres victimes apparaîtront à mesure que l'enquête se poursuit.

Dans la foulée de ces violations, le gouvernement français a découvert que des pirates (probablement le groupe russe Sandworm) utilisaient une plateforme Centreon pour violer les données de nombreux utilisateurs de l'État et d'entreprises depuis des années - dès 2017. Ces attaques effrontées et à grande échelle montrent que les groupes de pirates ont adopté avec enthousiasme la stratégie "hack one, breach many" comme moyen de maximiser les retours illicites de leurs efforts.

Les organisations cybercriminelles les plus sophistiquées, généralement des États ou des groupes criminels organisés connus, ont compris que s'en prendre aux entreprises technologiques pouvait être un véritable multiplicateur de force en termes de profits et de propagande.

Plutôt que de lancer de simples attaques de phishing à des millions d'entreprises dans l'espoir d'attraper un gros poisson, ces attaquants s'en prennent à des fournisseurs tiers qui ont tendance à regrouper sous un même toit l'accès à de nombreuses organisations clientes. En se concentrant sur un piratage unique et complexe, comme l'ont fait les cybercriminels dans les attaques susmentionnées, ils peuvent accéder à une grande variété de cibles.

Et comme ces vendeurs sont souvent des fournisseurs de confiance, les intrusions sont rarement découvertes avant qu'il ne soit trop tard. La complexité et la sophistication de ces attaques de tiers augmentent à un rythme exponentiel. Brad Smith, président de Microsoft, une entreprise touchée par l'incident de SolarWinds, aurait déclaré qu'un millier de développeurs auraient travaillé sur le logiciel malveillant utilisé dans l'attaque.

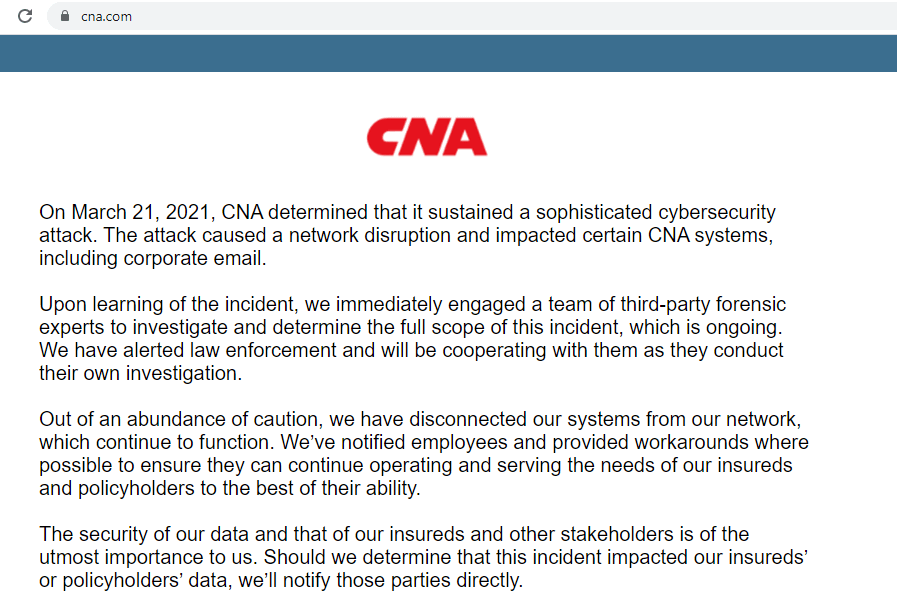

#2 CNA Financial

L'une des plus grandes compagnies d'assurance des États-Unis, CNA Financial, aurait été frappée par une "attaque de cybersécurité sophistiquée" le 21 mars 2021. Ce n’est que le 1er avril, que cette organisation a déclaré avoir rétabli la fonctionnalité des services de messagerie !

Cette cyberattaque a perturbé les services aux employés et aux clients de la société pendant trois jours, celle-ci ayant fermé ses portes "par excès de prudence" pour éviter toute nouvelle compromission.

Fondée en 1967, la filiale de Loews Corp figure parmi les 10 premières sociétés de cyber assurance et les 15 premiers assureurs de dommages et de biens aux États-Unis. Elle emploie environ 5 800 travailleurs et a déclaré un chiffre d'affaires annuel de plus de 10 milliards de dollars en 2020.

Une cyberattaque sophistiquée impliquant un ransomware.

La compagnie d'assurance a publié une déclaration sur son site Web pour informer le public qu'elle a "subi une attaque de cybersécurité sophistiquée". La cyberattaque a provoqué une perturbation du réseau et a eu un impact sur certains systèmes de CNA, notamment la messagerie d'entreprise."

La société de cyber assurance a ajouté qu'elle avait fait appel à des experts en cyber criminalité et aux forces de l'ordre dans le cadre de ses enquêtes.

"Dès que nous avons appris l'incident, nous avons immédiatement engagé une équipe d'experts pour enquêter et déterminer la portée complète de cet incident, qui est en cours. Nous avons alerté les forces de l'ordre et nous coopérerons avec elles dans le cadre de leur propre enquête."

La société d'assurance s'inquiète de la fuite des données des assurés après la cyberattaque

CNA Financial n'a pas informé les victimes potentielles parce qu'elle ne pouvait pas déterminer si les attaquants ont volé des données.

"Si nous déterminons que cet incident a eu un impact sur les données de nos assurés, nous en informerons directement ces parties", a déclaré la compagnie. En outre, la société a lancé des mesures d'atténuation pour réduire les perturbations causées par la cyberattaque.

Le PDG de la Coalition, Joshua Motta, a déclaré que le scénario de cauchemar serait que les attaquants volent les données des assurés. Il a noté que l'accès à ces données pourrait aider les pirates à déterminer quelles entreprises ont demandé ou souscrit une cyberassurance, l'étendue de la couverture et les limites des franchises.

Les opérateurs de ransomware pourraient utiliser ces informations lors des négociations après avoir compromis les assurés de la cyberassurance. Ils pourraient utiliser ces informations pour fixer des demandes de rançon optimales correspondant à la couverture d'assurance cybernétique des assurés.

Ainsi, informer les parties compromises les aiderait à comprendre leur position de négociation si une cyberattaque par ransomware compromettait leur réseau.

Si les pirates ont volé des données, ils pourraient utiliser ces informations pour cibler les assurés en fonction de leur capacité à payer et de leur couverture d'assurance cyber criminalité. En outre, l'accès à leurs informations pourrait aider les attaquants à élaborer des messages de phishing convaincants, augmentant ainsi la probabilité de succès.

Déclaration de CNA (Source : site Web de CNA)

#3 L'attaque par ransomware d’AXA Partners en Asie

L'attaque par ransomware d'AXA survient quelques jours seulement après l'annonce par la compagnie que ses polices d'assurance cyber criminalité ne couvriraient plus les paiements de ransomware en France jusqu’à nouvel ordre.

Dernières nouvelles et analyses sur les ransomwares

AXA n'a pas précisé le montant de la rançon demandée, ni s'il envisage de la payer.

La France a beaucoup souffert des attaques par ransomware, et les autorités estiment que les organisations ne devraient pas payer car tout paiement incite à de nouvelles attaques.

Le mois dernier, lors d'une table ronde du Sénat à Paris, la procureure chargée de la cybercriminalité, Johanna Brousse, a déclaré aux responsables : "Le mot à faire passer aujourd'hui est que, concernant les ransomwares, nous ne payons pas et nous ne paierons pas".

Un porte-parole d'AXA a déclaré au Daily Swig : "Dans ce contexte, AXA France, qui avait ajouté une option à sa gamme à ce sujet, a jugé opportun de suspendre la commercialisation jusqu'à ce que les conséquences de ces analyses soient tirées et que le cadre d'intervention des assurances soit clarifié."

Contrôle des dommages

L'attaque, qui visait la division Asia Assistance d'AXA, a touché des opérations informatiques en Thaïlande, en Malaisie, à Hong Kong et aux Philippines.

On pense qu'elle a été menée par le groupe de ransomware Avaddon. Des cybercriminels apparemment liés à ce groupe ont ensuite affirmé avoir volé trois téraoctets de données, notamment des données personnelles et des dossiers médicaux.

"Le modèle d'affiliation d'Avaddon signifie essentiellement que n'importe qui peut devenir affilié et utiliser ses outils/malwares en échange d'un pourcentage des profits réalisés lors de l'attaque en question", a déclaré Hugo van den Toorn, responsable de la sécurité offensive chez Outpost24.

"Bien que l'identification du gang d'Avaddon soit triviale, il restera difficile d'identifier la motivation de cet affilié particulier à attaquer AXA."

AXA affirme qu'il n'y a aucune preuve que d'autres données ont été consultées au-delà de l’IPA (Information-Technology Promotion Agency) en Thaïlande. Elle ajoute qu'une taskforce dédiée avec des experts externes enquête.

"AXA prend la confidentialité des données très au sérieux et si les enquêtes de l'IPA confirment que les données sensibles de personnes ont été affectées, les mesures nécessaires seront prises pour informer et soutenir toutes les entreprises clientes et les personnes touchées", a déclaré l'assureur dans un communiqué.

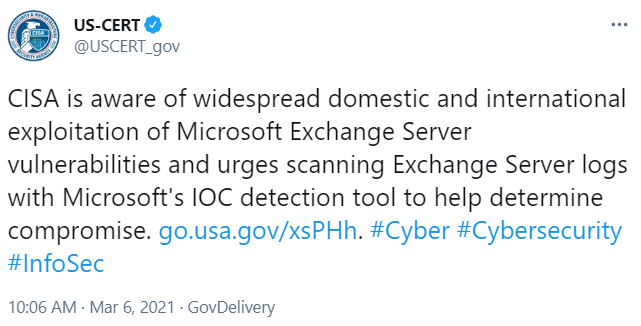

#4 Cyberattaque massive de Microsoft Exchange

Une attaque qui exploite les utilisateurs de Microsoft Exchange Server a été mise au jour en 2021.

Comment l'attaque de Microsoft Exchange Server s'est-elle produite ?

Au début du mois de mars, des experts en cybersécurité ont découvert une attaque de grande ampleur contre Microsoft Exchange Server, qui exploitait des vulnérabilités dans le logiciel de messagerie de Microsoft.

Rien qu’aux Etats Unis, plus de 30 000 organisations ont été touchées depuis le début de l'attaque, début janvier, ce chiffre étant considéré comme une estimation prudente.

Les organisations touchées utilisaient Microsoft Exchange sur des serveurs sur site. L'incident n'a pas affecté Microsoft 365 ou Azure Cloud.

L'attaque a été attribuée à un groupe de cyber espionnage chinois qui vise à voler les e-mails des organisations victimes.

Dans cette attaque, le groupe a profité des vulnérabilités de la messagerie de Microsoft pour voler le contenu complet des boîtes aux lettres des utilisateurs.

Une fois l'attaque découverte, Microsoft s'est efforcé au cours des semaines suivantes, de publier des mises à jour de sécurité contenant des correctifs pour ces vulnérabilités. Microsoft recommande aux entreprises d'installer en priorité ces mises à jour sur les serveurs Exchange tournés vers l'extérieur.

En outre, une directive d'urgence de l'Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a été émise à l'intention de tous les ministères et organismes civils fédéraux utilisant des serveurs Microsoft Exchange vulnérables afin qu'ils mettent à jour le logiciel ou déconnectent les produits de leurs réseaux.

Cyberattaque massive de Microsoft Exchange. Tweet du CISA après la découverte des vulnérabilités de Microsoft Exchange (Source : Twitter)

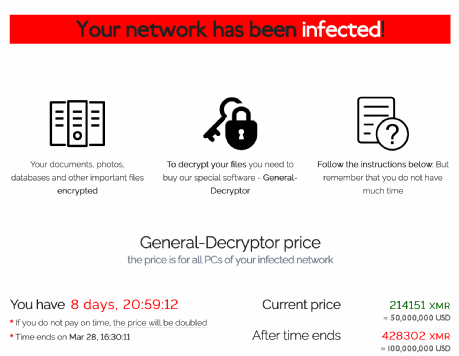

#5 Attaque du géant de l’informatique Acer

La demande de rançongiciel de 50 millions de dollars formulée par le syndicat de la cybercriminalité REvil/Sodinokibi à l'encontre du fabricant de PC Acer semble être la plus élevée jamais formulée.

Les détails de cette extorsion record sont apparus pour la première fois le 18 mars, lorsque les données financières exfiltrées de l'entreprise taïwanaise par le gang REvil ont été publiées sur son site de fuite du dark web après l'échec des négociations initiales. On y retrouve notamment des documents financiers et des fichiers liés à des partenariats commerciaux.

Les enquêtes menées par les sites frères de Computer Weekly, LeMagIT et SearchSecurity, ont permis de découvrir que les cybercriminels demandaient l'équivalent de 50 millions de dollars, à payer en crypto-monnaie “monero”.

Selon LeMagIT, le gang avait offert une réduction de 20 % sur sa demande initiale à condition que l'argent soit remis avant le 17 mars. Les négociateurs d'Acer avaient apparemment proposé 10 millions de dollars. Le gang a ensuite donné à Acer jusqu'au 28 mars pour payer, date à laquelle la demande de rançon doublera.

"Acer surveille régulièrement ses systèmes informatiques, et la plupart des cyberattaques sont bien défendues", a déclaré Acer dans un communiqué.

"Les entreprises comme nous sont constamment attaquées, et nous avons signalé les récentes situations anormales observées aux autorités compétentes chargées de l'application de la loi et de la protection des données dans plusieurs pays".

"Nous avons continuellement amélioré notre infrastructure de cybersécurité afin de protéger la continuité des activités et l'intégrité de nos informations. Nous demandons instamment à toutes les entreprises et organisations d'adhérer aux disciplines et aux meilleures pratiques de cybersécurité, et d'être vigilantes face à toute anomalie de l'activité du réseau."

Par ailleurs, l'enquête de BleepingComputer sur l'attaque suggère que le gang REvil aurait réussi à exploiter les vulnérabilités de Microsoft Exchange ProxyLogon afin d'accéder au réseau d'Acer.

Bien que des infections limitées d'une nouvelle souche de ransomware - DearCry - aient été observées via ProxyLogon, il s'agirait de la première divulgation publique d'une opération majeure de ransomware exploitant les vulnérabilités, qui laissent les serveurs Microsoft Exchange sur site ouverts à la prise de contrôle.

Kelvin Murray, analyste principal de la recherche sur les menaces chez Webroot, a déclaré que l'ampleur de l'attaque sur une cible de premier plan reflétait sans aucun doute la sophistication croissante du monde cybercriminel.

"Il ne fait aucun doute qu'il s'agit d'une attaque méticuleusement planifiée qui a impliqué la recherche de cibles, le piratage professionnel et un cryptage inviolable", a-t-il déclaré. "Cinquante millions de dollars, c'est une demande de rançon énorme, mais lorsque la victime est une entreprise à haut rendement, alors les meilleures bandes de ransomware du monde peuvent se permettre d'être arrogantes avec leurs demandes aussi."

Richard Hughes, responsable de la cybersécurité technique au sein du groupe informatique A&O, commente : "Les attaques par ransomware sont une source de revenus importante pour les cybercriminels, avec une énorme récompense pour très peu d'efforts. La demande de 50 millions de dollars est la plus élevée actuellement connue et, bien que choquante, elle ne fait que démontrer le potentiel que les auteurs voient dans cette forme d'attaque.

"Acer ne devrait pas envisager de payer cette rançon, car cela ne ferait que maintenir ce modèle commercial viable. Il convient également de noter qu'il n'y a aucune garantie qu'une organisation soit en mesure de déchiffrer les données après avoir payé une rançon, car les rançongiciels ne sont pas soumis à un contrôle de qualité strict et contiennent souvent des bugs qui peuvent empêcher une récupération réussie.

Message Ransomware de la cyberattaque d'Acer

Conclusion

N'attendez pas que le nom de votre entreprise figure sur la liste des victimes de cyberattaques et prenez immédiatement les précautions nécessaires.

Faîtes de vos employés un bouclier contre les cybermenaces !

Vous souhaitez en savoir davantage ? Découvrez notre espace cyber documentation et n’hésitez pas à nous contacter au 01 76 41 03 44, nous serons ravis de pouvoir répondre à vos questions !

Nous réaliserons un audit gratuit de votre exposition web et vous proposerons, si vous le souhaitez, une étude sur mesure pour une couverture assurance cybercriminalité.