Kaseya, développeur de solutions informatiques pour les MSP (fournisseurs de services gérés) et autres entreprises, a annoncé avoir été victime d'une cyberattaque le 2 juillet, pendant le week-end de la fête de l'indépendance américaine.

Il semble que les attaquants aient mené une attaque par ransomware sur la chaîne d'approvisionnement en exploitant une vulnérabilité dans le logiciel VSA de Kaseya contre plusieurs MSP et leurs clients.

Selon le PDG de Kaseya, Fred Voccola, moins de 0,1 % des clients de l'entreprise ont été touchés par la violation, mais comme la clientèle de Kaseya comprend des MSP, cela signifie que des entreprises plus petites ont également été touchées par l'incident. Dans ce contexte, disposer d'une cyber assurance peut s'avérer essentiel pour limiter les impacts financiers et opérationnels d'un tel incident.

Selon les estimations actuelles, 800 à 1 500 petites et moyennes entreprises pourraient avoir été victimes d'un ransomware par l'intermédiaire de leur MSP.

L'attaque n'est pas sans rappeler le fiasco de la sécurité de SolarWinds, dans lequel des attaquants ont réussi à compromettre le logiciel de l'éditeur pour diffuser une mise à jour malveillante à des milliers de clients. Cependant, nous ne savons pas encore quelle sera l'ampleur de l'incident de ransomware de Kaseya en dehors du fait que la demande de rançon s'élève à 70 000 000 $.

Que savons nous de Kaseya ?

Le siège international de Kaseya se trouve à Dublin, en Irlande, et son siège américain à Miami, en Floride. Le fournisseur est présent dans 10 pays.

Kaseya fournit des solutions informatiques, notamment VSA, un outil unifié de gestion et de surveillance à distance pour les réseaux.

Les logiciels de la société sont conçus pour les entreprises et les fournisseurs de services gérés (MSP), et Kaseya affirme que plus de 40 000 organisations dans le monde utilisent au moins une solution logicielle Kaseya. En tant que fournisseur de technologie aux MSP, qui servent d'autres entreprises, Kaseya est au cœur d'une chaîne d'approvisionnement en logiciels plus large.

Chronologie de l'attaque

- Le 2 juillet à 14h00 EDT, Fred Voccola, PDG de Kaseya, annonce "une attaque potentielle contre le VSA (logiciel de gestion intégré) qui s'est limitée à un petit nombre de clients sur site". Dans le même temps, par excès de prudence, Voccola a exhorté les clients à éteindre immédiatement leurs serveurs VSA.

"Il est essentiel que vous le fassiez immédiatement, car l'une des premières choses que fait l'attaquant est de fermer l'accès administratif au VSA", a déclaré le dirigeant.

Les clients ont été informés de la violation par courriel, par téléphone et par des avis en ligne. Pendant que l'équipe de réponse aux incidents de Kaseya enquêtait, le fournisseur a également décidé de fermer de manière proactive ses serveurs SaaS et de mettre ses centres de données hors ligne.

- Le 4 juillet, l'entreprise a révisé ses idées sur la gravité de l'incident, se disant "victime d'une cyberattaque sophistiquée". Des experts en cybercriminalité de l'équipe de FireEye, ainsi que d'autres sociétés de sécurité, ont été mobilisés pour apporter leur aide.

"Nos équipes chargées de la sécurité, de l'assistance, de la recherche et du développement, de la communication et de la clientèle continuent de travailler 24 heures sur 24 dans toutes les régions du monde pour résoudre le problème et rétablir le service pour nos clients", a déclaré Kaseya, ajoutant qu'il faudrait encore du temps avant que ses centres de données soient remis en ligne.

Qui a été touché ?

Au cours du week-end, Kaseya a déclaré que les clients SaaS n'étaient "jamais en danger" et les estimations actuelles suggèrent que moins de 40 clients on-prem (sur site) dans le monde ont été affectés. Toutefois, il convient de noter que si un petit nombre de clients de Kaseya ont pu être directement infectés, en tant que MSP, les PME clientes plus en aval de la chaîne qui dépendent de ces services pourraient être touchées à leur tour. Selon les rapports, 800 magasins de la chaîne de supermarchés Coop en Suède ont dû fermer temporairement car ils n'ont pas pu ouvrir leurs caisses enregistreuses.

Huntress a déclaré dans un explicatif sur Reddit qu'on estime à 1 000 le nombre d'entreprises dont les serveurs et les postes de travail ont été chiffrés. Le fournisseur a ajouté qu'il est raisonnable de suggérer que "des milliers de petites entreprises" ont pu être impactées. "Il s'agit de l'une des attaques criminelles de ransomware les plus étendues que Sophos ait jamais vues", a commenté Ross McKerchar, vice-président de Sophos. "À l'heure actuelle, nos preuves montrent que plus de 70 fournisseurs de services d'infogérance ont été touchés, ce qui signifie que plus de 350 organisations ont été touchées. Nous nous attendons à ce que le nombre total d'organisations victimes soit plus élevé que ce qui est rapporté par les sociétés de sécurité individuelles."

Le 5 juillet, Kaseya a révisé les estimations précédentes à "moins de 60" clients, ajoutant que "nous comprenons que l'impact total jusqu'à présent a été pour moins de 1.500 entreprises en aval." Le 6 juillet, l'estimation se situe entre 50 clients directs et entre 800 et 1 500 entreprises en aval de la chaîne. Dans un communiqué de presse daté du 6 juillet, Kaseya a insisté sur le fait que "bien qu'ayant eu un impact sur environ 50 clients de Kaseya, cette attaque n'a jamais constitué une menace et n'a eu aucun impact sur les infrastructures critiques." Le nombre de serveurs Kaseya vulnérables en ligne, visibles et ouverts aux attaquants a chuté de 96 %, passant d'environ 1 500 le 2 juillet à 60 le 8 juillet, selon Palo Alto Networks.

Au total, ce serait moins de 0,1% des clients de l'entreprise ont subi une brèche.

"Malheureusement, c'est arrivé, et ça arrive", a ajouté le dirigeant. "Ça ne veut pas dire que c'est bien. Cela signifie simplement que c'est la façon dont le monde dans lequel nous vivons est aujourd'hui."

Qui est responsable ?

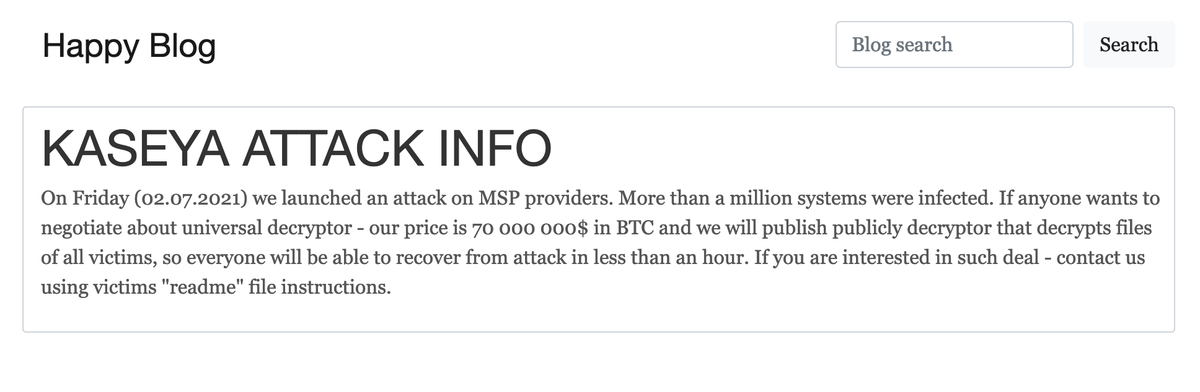

La cyberattaque a été attribuée au groupe de ransomware REvil/Sodinikibi, qui a revendiqué la responsabilité sur son site de fuite du Dark Web, "Happy Blog".

Dans une mise à jour du week-end, les opérateurs, dont on pense qu'ils ont des liens avec la Russie, ont affirmé que plus d'un million de systèmes ont été infectés.

REvil a proposé une clé de décryptage, prétendument universelle et donc capable de déverrouiller tous les systèmes cryptés, pour le prix "avantageux" de 70 millions de dollars en crypto-monnaie bitcoin (BTC).

REvil a déjà été associé à des attaques de ransomware contre des entreprises, notamment JBS, Travelex et Acer.

Quelles sont les conditions de paiement du ransomware ?

La note du ransomware affirme que les fichiers sont "cryptés et actuellement indisponibles". Une extension de fichier .csruj aurait été utilisée. Les opérateurs exigent un paiement en échange d'une clé de décryptage et un décryptage de fichier "gratuit" est également proposé pour prouver que la clé de décryptage fonctionne.

Les opérateurs ajoutent : "C'est juste un business. Nous ne nous soucions absolument pas de vous et de vos affaires, sauf pour obtenir des avantages. Si nous ne faisons pas notre travail et n'assumons pas nos responsabilités, personne ne coopérera avec nous. Ce n'est pas dans notre intérêt. Si vous ne coopérez pas avec notre service - pour nous, cela n'a pas d'importance. Mais vous perdrez votre temps et vos données, car nous sommes les seuls à avoir la clé privée. Dans la pratique, le temps est bien plus précieux que l'argent."

Mark Loman, analyste en logiciels malveillants chez Sophos, a partagé sur Twitter une capture d'écran d'une note de ransomware plantée sur un terminal infecté et réclamant 44 999 dollars.

CNBC rapporte que la demande de rançon universelle a été réduite à 50 millions de dollars lors de conversations privées. Cependant, depuis le 7 juillet, la demande publique de 70 millions de dollars sur le site de fuite du groupe de menace reste inchangée.

Existe-t-il des plans de récupération ?

Depuis le 4 juillet, Kaseya indique que l'entreprise est passée d'une analyse des causes profondes de l'attaque à des plans de reprise et de correction.

Kaseya va publier un résumé de l'attaque et de ce que nous avons fait pour l'atténuer.

Certaines fonctionnalités de l'ancien VSA, peu utilisées, seront supprimées dans le cadre de cette version, par souci de prudence. Une liste spécifique de ces fonctionnalités et leur impact sur les capacités de VSA seront décrits dans les notes de mise à jour.

Le 5 juillet en fin de soirée, Kaseya a déclaré qu'un correctif avait été développé et que l'entreprise avait l'intention de rétablir VSA avec des "fonctionnalités échelonnées" pour accélérer le processus.

La première version empêchera l'accès à des fonctionnalités utilisées par une très petite fraction de notre base d'utilisateurs.

Kaseya a également publié un calendrier mis à jour pour ses efforts de restauration, en commençant par le relancement des serveurs SaaS, depuis le 6 juillet, à 16h00 EDT. Les changements de configuration visant à améliorer la sécurité suivront, y compris un correctif sur site, qui devrait être mis en place dans les 24 heures, ou moins, à partir du moment où les serveurs SaaS seront remis en ligne.

L’assurance cyber : une solution véritablement efficace

Divers secteurs d'activité dans le monde sont dangereusement vulnérables aux cyberattaques. Alors que les attaques contre des cibles de premier plan comme les compagnies aériennes, les hôpitaux et les détaillants font généralement la une des journaux, les analystes tirent la sonnette d'alarme sur le nombre croissant de cybercriminels qui s'en prennent aux petites entreprises, en particulier celles qui ont des liens étroits avec les grandes sociétés.

Spécialiste de l'assurance, Beazley PLC a révélé que plus de 60 % des attaques par ransomware que la société a documentées en 2019 visaient des petites et moyennes entreprises (PME).

Parallèlement, l'éditeur de logiciels antivirus Emsisoft a estimé que les entreprises ont collectivement versé plus de 1,3 milliard de dollars américains aux attaquants de ransomware pour la seule année 2019. Les analystes ont également ajouté que d'autres facteurs sont susceptibles de coûter de l'argent aux entreprises, notamment les temps d'arrêt et les perturbations qui peuvent durer des jours ou des semaines, coûtant même plus que la demande de rançon elle-même.

Les PME sont vulnérables à toute une série de cyberattaques, car les criminels sont de plus en plus désireux de tirer parti des faiblesses techniques d'une entreprise et de ses employés. Cela est particulièrement vrai dans le climat actuel, où la disparité des effectifs est monnaie courante. Les mauvais acteurs peuvent tenter de s'infiltrer pour trouver des informations personnelles sur les clients, notamment leur adresse électronique et les détails de leur carte de crédit pour commettre une fraude, ou même vendre leurs informations personnelles sur le dark web.

Même si les systèmes de cybersécurité avancés marient des technologies émergentes comme l'IA, le cloud et l'informatique quantique, les organisations qui pensent que la sécurité commence et se termine par un simple ensemble d'outils technologiques achetés se laissent plus vulnérables que jamais.

L'évolution du paysage des cybermenaces signale la nécessité d'un plan de sécurité plus holistique et d'une couche supplémentaire de protection contre une myriade d'activités malveillantes.

La montée en flèche des cyberattaques provoquées par des pandémies, ainsi que l'augmentation de la législation obligatoire en matière de cybersécurité, font croître le marché mondial de la cyberassurance.

Conscientes de « l'inévitable », les PME cherchent désormais à se doter d'une cyberassurance capable d'amortir le choc d'une attaque.

En moyenne, près de la moitié - environ 45 % - des entreprises s'attendent à subir une violation de la sécurité au cours de l'année prochaine. S'équiper d'une cyberassurance est donc un autre moyen de renforcer la sécurité.

Les cyber infractions ne sont plus un scénario "si" mais plutôt un scénario "quand". La cyberassurance devient de plus en plus populaire auprès des PME qui souhaitent protéger leurs actifs et accélérer le processus de réponse et de récupération à la suite d'un cyber incident", a déclaré Isabelle Dumont, vice-présidente de l'engagement du marché chez Cowbell Cyber.

Conclusion

La cyber assurance est désormais une nécessité et non plus un luxe pour les organisations.

N’attendez pas d’être victime à votre tour, pensez dès aujourd’hui à souscrire à une cyber assurance pour protéger efficacement vos données et vos clients !

Pensez à vous rapprocher d'un spécialiste de l'assurance cybercriminalité qui seul pourra comprendre votre exposition, la nature du contrat d'assurance à vous proposer et qui pourra vous accompagner dans une mise en conformité assurance et dans des mesures d'accompagnement afin de réduire votre exposition.

Demandez un audit technique gratuit et réalisez votre devis assurance en ligne gratuitement en 5 minutes.

Découvrez nos autres articles !